谷歌的威胁分析小组在2月27日星期三报告了两个零日漏洞。第一个影响所有平台上的Chrome,谷歌上周五发布了针对台式机和Android的补丁。Chrome操作系统已在本周二进行了修补,谷歌建议用户今天验证(设置>帮助>关于谷歌浏览器)已安装chrome浏览器72.0.3626.121或更高版本。Chrome的自动更新系统会在后台下载,并在下次启动浏览器时安装。谷歌还将推动用户从浏览器的右上角通过重新启动手动安装。该问题与FileReader API有关,更糟糕的是允许远程代码执行。

与此同时,第二个零日与Windows有关,尽管谷歌“坚信这个漏洞可能只能在Windows 7上被利用。”Chrome和Windows漏洞“正在被一起利用”。

它是Windows win32k.sys内核驱动程序中的本地权限升级,可用作安全沙箱转义。在特定情况下调用NtUserMNDragOver()系统调用时,该漏洞是win32k!MNGetpItemFromIndex中的NULL指针解除引用。

上周向微软报告了这个问题,但谷歌今天公开披露了这一问题,因为其严格 的为期一周的零周政策。操作系统供应商正在努力修复,谷歌建议用户更新到Windows 10,其中攻击已经通过最近的措施得到缓解。

未修补的Windows漏洞仍可用于提升权限或与其他浏览器漏洞结合使用以逃避安全沙箱。微软告诉我们他们正在修复。

什么叫“零日漏洞”?

“零日漏洞”(zero-day)又叫零时差攻击,是指被发现后立即被恶意利用的安全漏洞。通俗地讲,即安全补丁与瑕疵曝光的同一日内,相关的恶意程序就出现。这种攻击往往具有很大的突发性与破坏性。

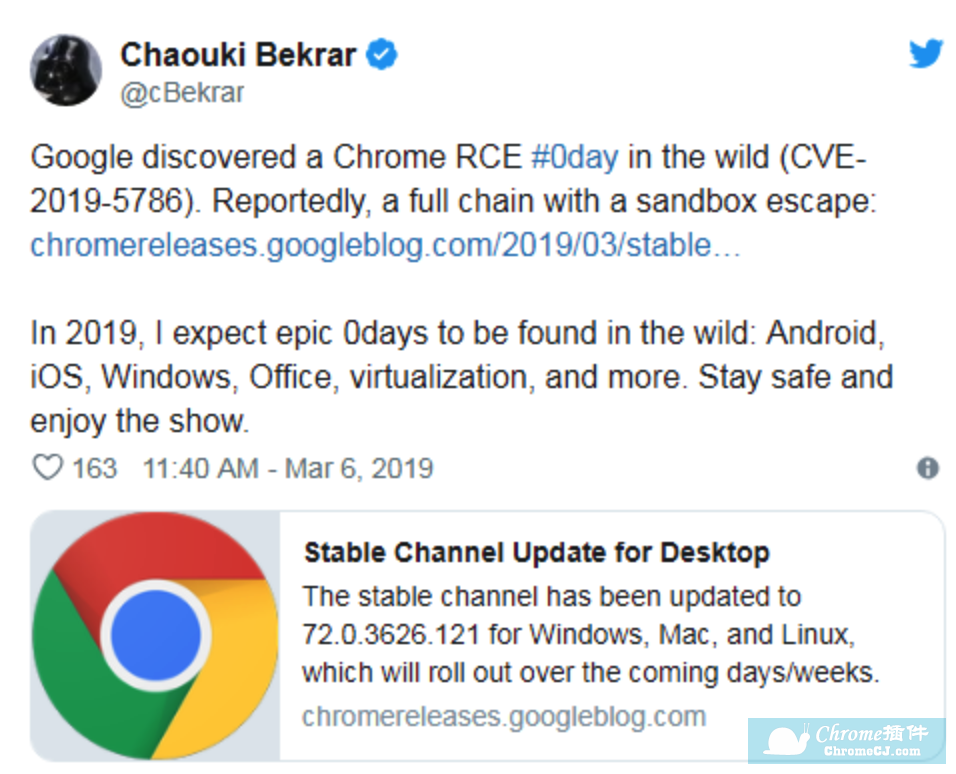

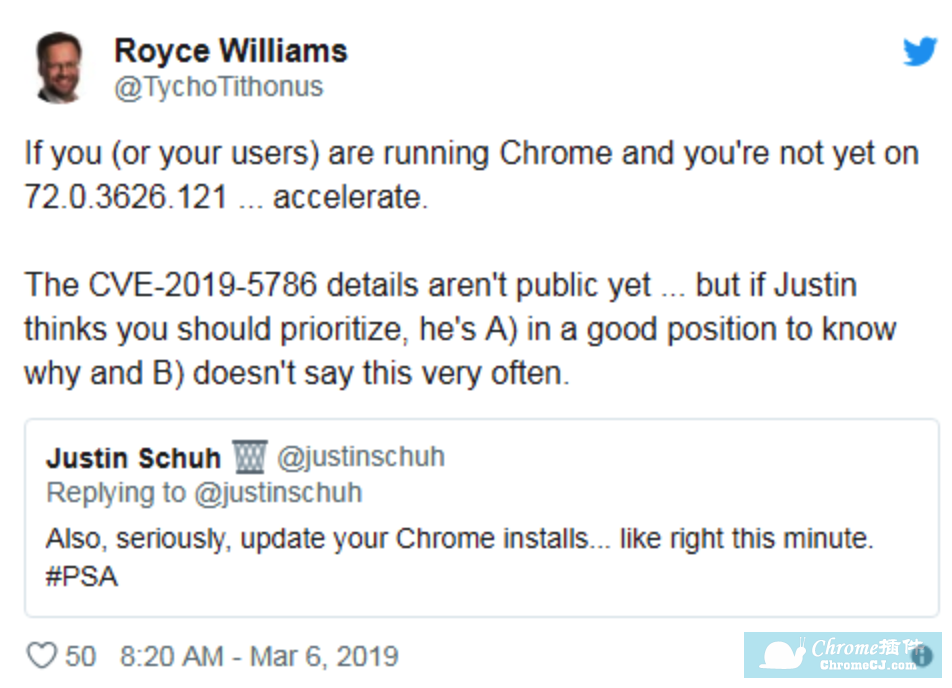

谷歌昨日证实,上周针对 Chrome 发布的更新,其实是对某个零日漏洞攻击的回应。由原始公告和 Chrome 安全主管发布的推文可知,攻击者能够利用 CVE-2019-5786 这个安全漏洞,而上周五(2019 年 3 月 1 日)发布的 Chrome 72.0.3626.121 更新,就包含了这个唯一的补丁。谷歌将该问题归咎于文件阅读器(FileReader)的内存管理 bug 。

谷歌昨日证实,上周针对 Chrome 发布的更新,其实是对某个零日漏洞攻击的回应。由原始公告和 Chrome 安全主管发布的推文可知,攻击者能够利用 CVE-2019-5786 这个安全漏洞,而上周五(2019 年 3 月 1 日)发布的 Chrome 72.0.3626.121 更新,就包含了这个唯一的补丁。谷歌将该问题归咎于文件阅读器(FileReader)的内存管理 bug 。

其表示,各大主流浏览器都包含了一个 Web API,允许 Web 应用程序读取存储在用户计算机上的文件内容。确切点说,这是一个‘释放后使用’(use-after-free)漏洞:

Chrome 对分配给自己的内存进行了释放 / 删除,但另一款应用程序试图对这部分内容进行浏览 —— 如果处理不当,可能会导致恶意代码执行。

曝光该漏洞的 Zerodium 首席执行官 Chaouki Bekrar 表示:CVE-2019-5786 漏洞允许恶意代码逃脱 Chrome 的安全沙箱,并在操作系统的底层上运行命令。

研究人员称,此次Chrome的漏洞编号为CVE-2019-5786,受影响的系统包括微软Windows、苹果macOS和Linux系统。该漏洞存在于API FileReader中,它旨在允许web应用程序异步读取存储在用户计算机上的文件(或者原始数据缓冲区)内容。

而黑客可恶意利用它毁坏或者篡改内存数据,这种攻击方式可以满足低权限者获取到高级用户权限。由此,Chrome上的web权限可以被轻松获取,逃逸沙箱保护并在目标系统上执行任意代码。

不过目前Chromeupdate72.0.3626.121的Windows、Mac和Linux操作系统版本中已修复该漏洞,用户可能已经收到或者将在数天内收到补丁。

作为一个开源项目,Google Chrome 和许多“套牌”浏览器都采用了基于 Chromium 的内核。而大部分开发者所使用的,都是 C 或 C++ 语言。

谷歌建议,为保上网安全,还请尽快通过浏览器内置的更新功能,将浏览器升级到最新的 72.0.3626.121 版本。

4.5 分

4.5 分

3.3 分

3.3 分